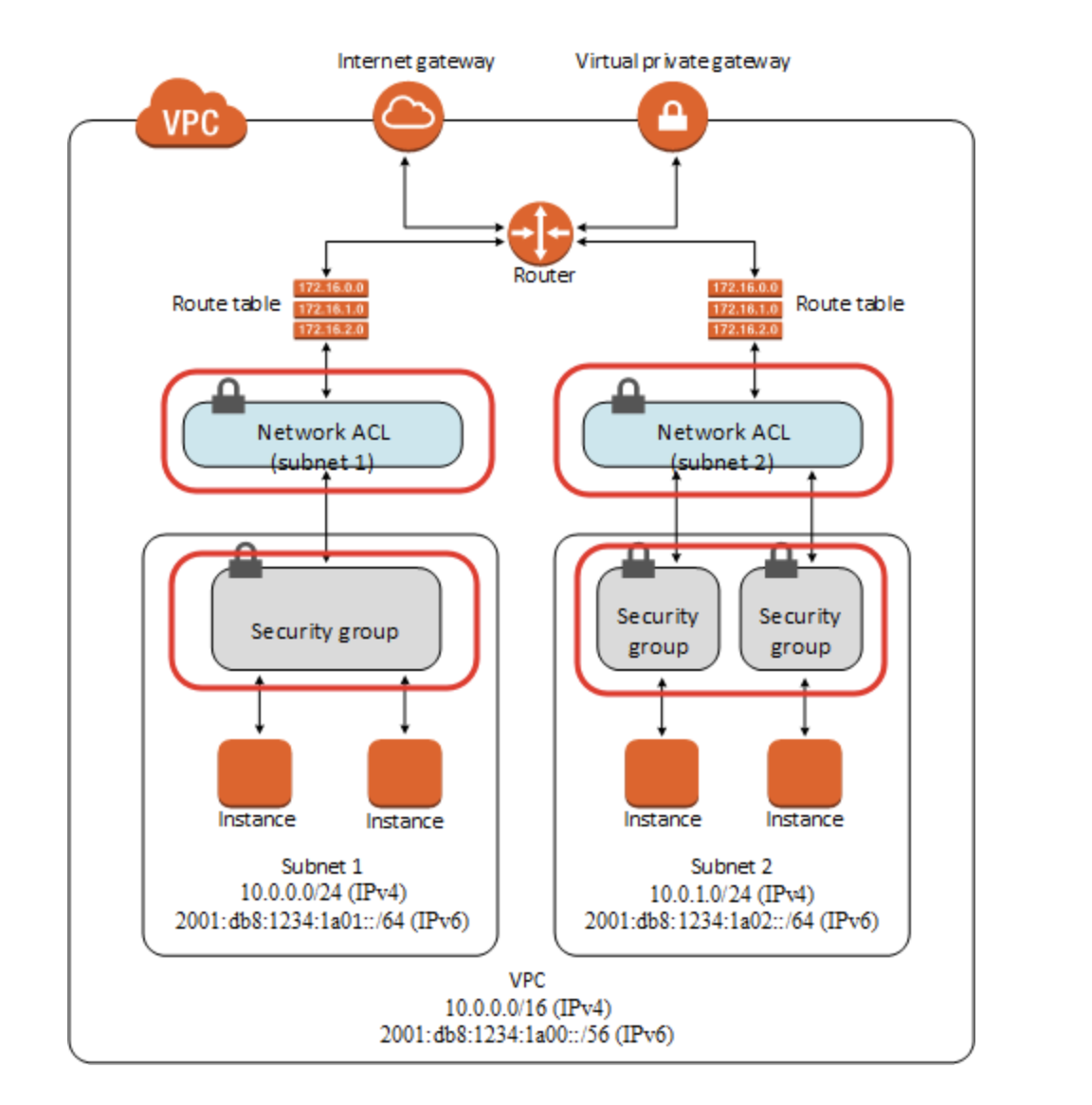

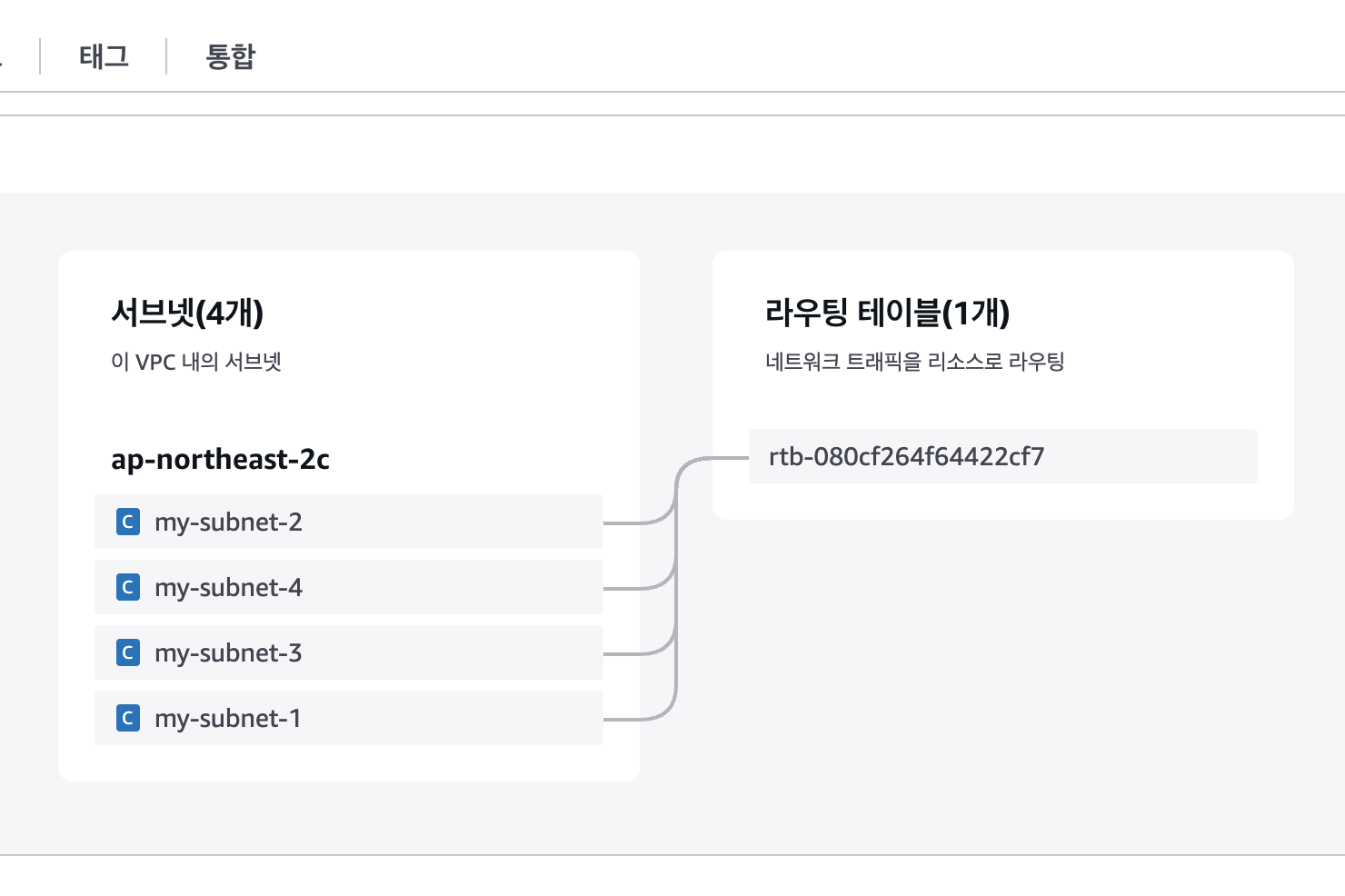

실수로 VPC 가용영역을 1개로 설정해 버렸다..... 고쳐야한다ㅠㅠ

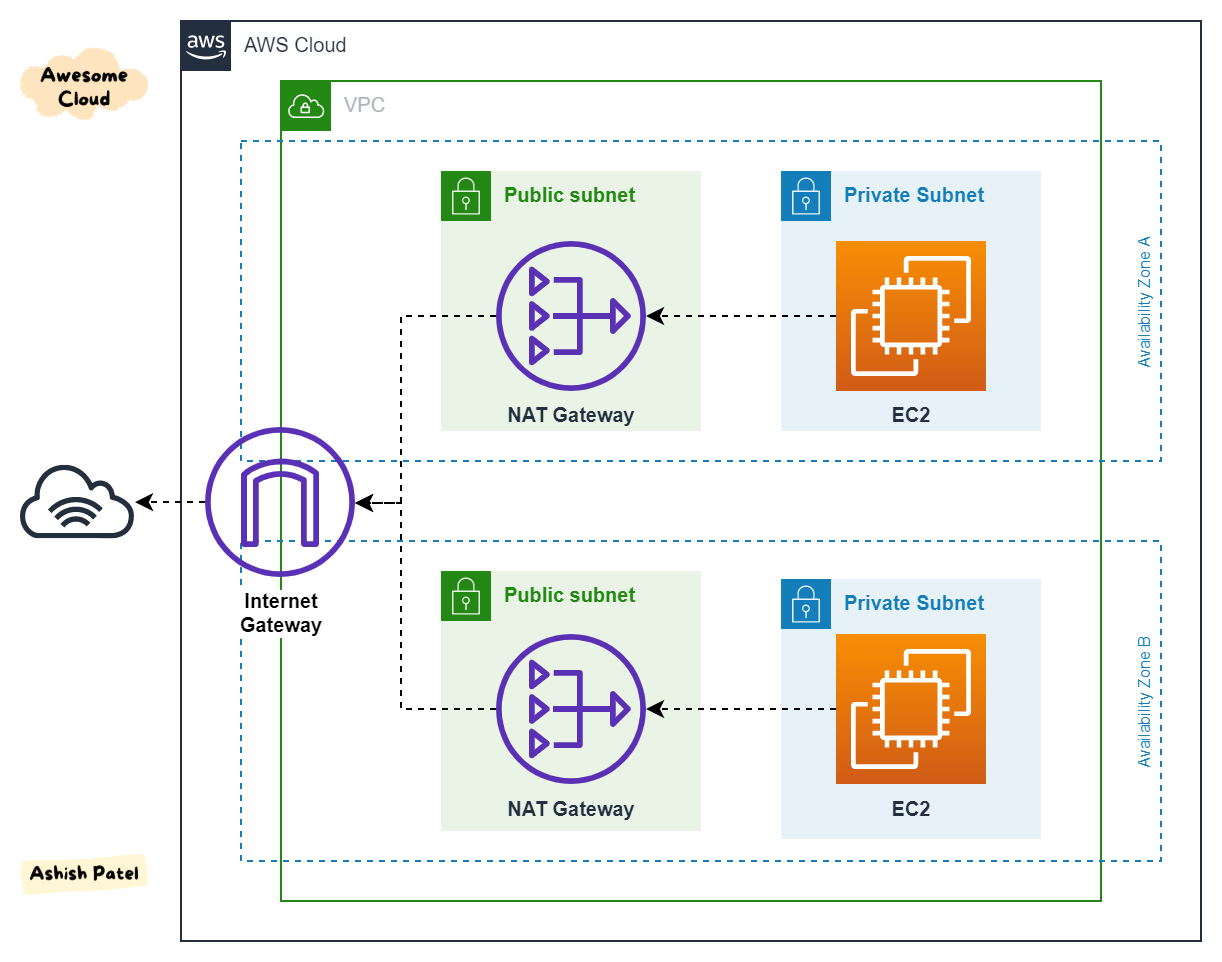

보통 위와 같이 못해도 두개의 AZ를 두고 만든다. 근데 ? 나는 하나로 했지 ㅋㅋㅋㅋ

결론 부터 말하면 VPC 자체만으로는 가용영역을 변경할수 없다. 그래나 언제나 도망갈 구멍은 있는법.

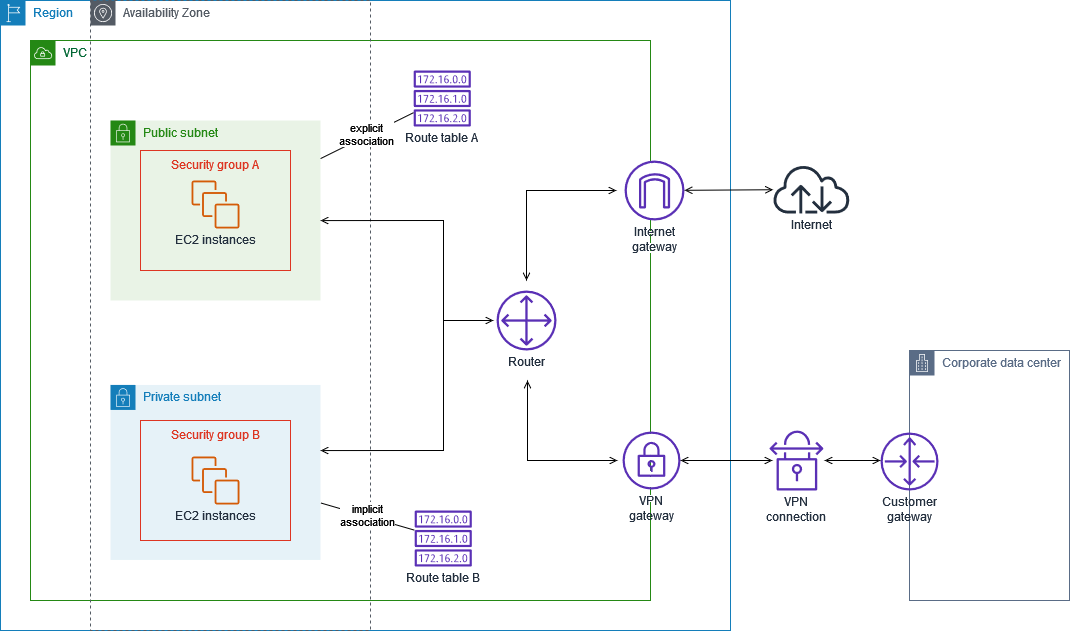

VPC에 새로운 서브넷 추가하기

가용 영역은 서브넷 단위로 지정되기 때문에, 새 가용 영역을 추가하려면 새로운 서브넷을 만들면 된다.

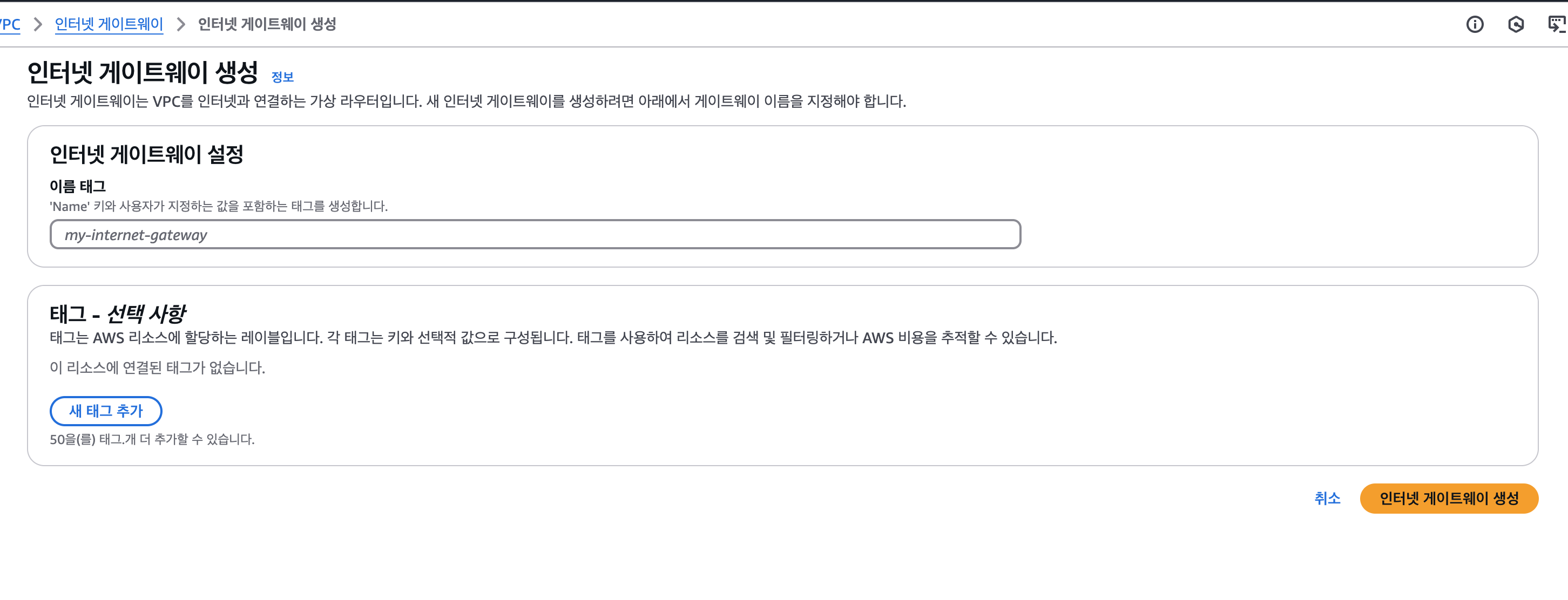

- AWS Management Console로 이동.

- VPC 대시보드 → 서브넷(Subnets) 선택.

- 새 서브넷 생성 클릭:

- VPC 선택: 기존의 VPC를 선택.

- 가용 영역: 새롭게 추가하고자 하는 가용 영역 선택.

- CIDR 블록: 기존 VPC CIDR 대역에서 사용하지 않는 범위를 지정.

- 서브넷 생성 완료 후 ELB, EC2 등의 자원에 이 서브넷을 연결

ALB에 새로운 서브넷 추가

ALB는 다중 AZ를 지원하므로, VPC에 새 AZ를 추가한 후 ALB 설정에서 해당 서브넷을 연결하면 됩니다.

- AWS Management Console → EC2 대시보드 → 로드 밸런서 → ALB 선택.

- 로드 밸런서 서브넷 설정 편집:

- 새롭게 생성한 서브넷 추가.

- ALB가 다중 가용 영역을 사용하도록 설정.

기존 서브넷 수정

기존 서브넷은 가용 영역(AZ)을 변경할 수 없기 때문에, 기존 서브넷을 삭제하고 새로운 서브넷을 생성해야 합니다.

주의:

- 기존 서브넷을 삭제하면 해당 서브넷과 연결된 모든 자원(EC2, ALB 등)이 영향을 받습니다.

- 서브넷 변경이 필요할 경우 새로운 서브넷을 추가한 뒤, 자원들을 새로운 서브넷으로 이전하는 방식이 안전합니다.

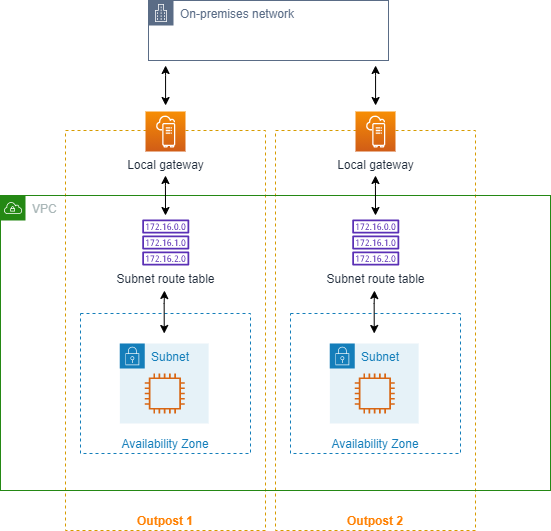

새로운 VPC 생성

마지막으로 VPC를 그냥 새로 만든다...

'AWS' 카테고리의 다른 글

| VPC - 보안(네트워크 ACL & 보안 그룹) (0) | 2025.01.18 |

|---|---|

| 왜 하나의 서버에 하나의 IP만 쓰지 않을까? (0) | 2025.01.16 |

| NAT(Network Address Translation) 알아보기 (2) | 2025.01.15 |

| Routing Table & Internet Gateway(라우팅테이블 & 인터넷게이트웨이) (0) | 2025.01.14 |

| AWS에서 네트워크 트래픽과 접근을 제어하는 도구 (0) | 2025.01.13 |